1.自我介绍

2.如何判断是不是误判

分析请求、响应内容,判断是否攻击成功首先看告警事件名称判断是网络攻击事件还是web攻击事件,网络攻击事件:定位五元组信息(源IP、目的IP、源端口、目的端口、协议),对整个僵、木、蠕传播链进行分析,以攻击IP作为受害IP进行检索查找攻击源。WEB攻击事件:通过数据包的请求体、响应体、状态码等

3.值守配置

配置:三个告警三个分析两个处置两个溯源

4.代理流量特征

代理流量特征是指通过代理服务器传输的网络流量的特点和属性。代理流量特征可以包括代理服务器IP地址、代理类型(如HTTP代理、SOCKS代理等)、代理服务器端口号、代理服务器协议等信息。

5.用过的设备

我使用过的设备包括各种防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)、安全信息和事件管理(SIEM)系统等

6.内存马

内存马,顾名思义是运行在内存中的恶意代码,不像传统的webshell是有实体文件的,内存马更多是利用中间件的进程来执行恶意代码;

Java的内存马分两种:1.利用中间件的组件,修改已有组件或者动态注册新的组件,在请求经过的时候做修改来达到目的,经典的Javaweb三大件:servlet、filter、listener,还有一些中间件特有的组件,比如tomcat的valve、spring的controller等;2.通过java的instrumentation动态修改已有代码,实现ClassFileTransformer接口,进而实现命令执行等功能;

7.shiro如何判断

使用一个空的 SimplePrincipalCollection 作为 payload,序列化后使用待检测的秘钥进行加密并发送,秘钥正确和错误的响应表现是不一样的,可以使用这个方法来可靠的枚举 Shiro 当前使用的秘钥。

- 探测 Shiro Key,如果探测成功,则报出秘钥可被枚举的漏洞;如果探测失败直接结束逻辑

- 利用上一步获得的 Shiro Key,尝试 Tomcat 回显,如果成功再报出一个远程代码执行的漏洞

8.常见的未授权访问

未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷导致其他用户可以直接访问从而引发重要权限可被操作、数据库或网站目录等敏感信息泄露。

二十八种未授权访问漏洞合集(暂时最全)_metrics未授权访问-CSDN博客

9.钓鱼邮件溯源

有指纹的钓鱼邮件的溯源处理

从邮件中获取相关的信息

1.发件人地址:是否是代发邮件,一般来讲代发邮件的域名与主域名一致,如不一致,谨防钓鱼

2.发件内容的研判

根据内容的诱导性判断是否为可以的邮件,以及内容中设计到的一些信息,二维码等,留存提取出ip,域名邮件等地址,留作后续的溯源处理

3.发件附件的处置

内容会指引诱导你点击某些网址,或者下载某些程序文件,将相关样本可以在沙箱运行后尝试得到一些攻击者的服务器等基础设施的信息,留作溯源用

4.邮件的详情查看,获取域名,对方基础设施信息,ip等信息

5.沙箱运行样本文件,从中提取相关域名ip信息

1.在线邮箱子域名爆破,进行下一步的信息收集

2.邮箱社工,获取到的邮箱ID昵称等,在网络上大范围的溯源

溯源方式:第一种,可以通过相关联的域名/IP进行追踪;第二种,对钓鱼网站进行反向渗透获取权限,进一步收集攻击者信息;第三种,通过对邮件恶意附件进行分析,利用威胁情报数据平台寻找同源样本获取信息,也能进一步对攻击者的画像进行勾勒。

10.红队攻击队成员组成

11.攻击者ip一直在变怎么看他的攻击特征

安全设备报警,如扫描IP、威胁阻断、病毒木马、入侵事件等

日志与流量分析,异常的通讯流量、攻击源与攻击目标等

服务器资源异常,异常的文件、账号、进程、端口,启动项、计划任务和服务等

邮件钓鱼,获取恶意文件样本、钓鱼网站URL等

蜜罐系统,获取攻击者行为、意图的相关信息

12.文件上传绕过手法

- 客户端绕过(抓包改包)

- 服务端绕过

- 文件类型

- 文件头

- 文件后缀名

- 配合文件包含漏洞绕过

- 配合服务器解析漏洞绕过

- CMS、编辑器漏洞绕过

- 配合操作系统文件命名规则绕过

- 配合其他规则绕过

- WAF绕过

13.webshell管理工具的流量特征

首先通过一些高危的函数判断是否为 webshell,会有频繁的 HTTP 请求,异常的请求方法base64 编码的数据

菜刀:使用 HTTP 协议通信,请求的 payload为base64编码,UA 中存在百度或者火狐,大多为POST请求,请求的地址为webshell地址,请求体中有固定字符QGluaV9zZxQo

蚁剑:很多代码源于菜刀,流量也会比较相似,使用 AES 算法进行加密,使用的UA 是固定的,请求中比较明显的特征为@ini_set("display_errors","0"),加密后的参数多数是 0x=这种形式

冰蝎:老版本的话会有个密钥协商过程,这个过程是明文传输的,响应包就会有16位的密钥,新版本各种语言的webshel中都会存在16位数的连接密码,默认变量为K,像Content-type、Accept为固定的

14.sqlserver提权

1.使用xp_cmdshell进行提权

2.使用sp_oacreate进行提权

3,使用SQL Server 沙盒提权

15.Windows提权

- 利用PAC内容审核不严的漏洞提升域管理员权限(MS14-068);

- 使用GPP权限提升漏洞提权域管理员;

- 绕过UAC提权漏洞;

16.Linux提权

- 使用linux-exploit-suggester排查内核漏洞,而后利用内核漏洞提权;

- 通过sudo提权,使用配置了sudo的特定二进制文件;

- Suid提权;

- GTFOBins查看可用于提权的错误配置的文件;

- 防范:

- 保管好root账户密码;

- 日常不随意配置特权的二进制文件;

- 及时修补内核漏洞;

利用passwd提权:

需要对passwd文件有写入权限,写入一个uid=0的用户,用这个用户登录就可以登录到root账户。

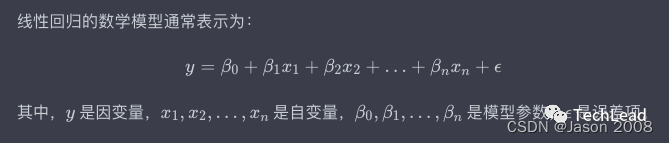

17.sql注入预编译的原理是什么,有哪些字段不能绕过预编译?

预编译:本身是为了节省运行效率的一种机制,避免多次查询时需要多次编译,而是提前编译,固定语法树的结构。但固定后无论传入的参数是什么,都只能当做参数来处理,而不会被当做指令的一部分来运行,因此规避了SQL注入;

只要是可以固定的就都不能绕过预编译,只有动态的参数才可以,比如需要外部输入表名、库名,或者需要输入不带引号的参数,比如字段名,使用预编译会使程序无法做到功能。总结来说就是是字符串但不能加引号的位置都不能预编译;

部分模糊查询的功能无法预编译,但也可以修改进行适配;

18.sql注入sleep()函数被过滤如何解决?

使用benchmark()函数做代替,这个函数是让某个表达式进行多次的函数,可以同时达到延时和检测服务器性能的目的。

只有mysql使用sleep(),PostgreSQL的pg_sleep()函数,Microsoft SQL Server的WAITFOR DELAY语句,Oracle的DBMS_LOCK.SLEEP()函数;可以尝试其他函数,万一后台使用的不是mysql就可以注入;

19.常见的中间件有哪些?他们有那些漏洞?

20.常见的端口号?攻击点?

21.蓝队常用的反制手段有哪些?

22.一般情况下。那些漏洞会被高频被用于打点?

23.木马驻留系统的方式有哪些?

24.判断出靶标的 CMS,对外网打点有什么意义?

25.根据设备告警(WEB)如何分析流量?

1. 下载告警pcap数据包,根据告警提示攻击类型,过滤payload信息,定位流量2. 判断是否攻击成功,需具体分析攻击请求响应内容或使其payload进行攻击测试等3. 最终可根据流量分析给出判定类型:扫描、攻击尝试、攻击成功、攻击失

26.说下服务器被上传webshell处置思路是什么?(常问)

及时隔离主机使用find命令查找定位webshell,对webshell进行取样结合web日志分析清除webshell及残留文件

27.sql注入 (原理、危害、防御)

原理:将原本的sql语句在用户可控的参数经过了替换、拼接字符串等操作,得到了一个新的sql语句并在数据库的解析下,达到了非预期的注入效果

危害:由于注入达到了非预期的效果,有可能导致数据库大量泄漏数据,甚至被删库,如果数据库开启文件读写权限,还可能导致服务器被写入木马

防御:SQL 注入的防御:SQL 注入的防御一般从三个方向开展:1. 集成安全防御工具,如 WAF 等。通常可以拦截大部分的攻击流量,但并不绝对,存在一定的绕过风险;2. 黑白名单限制。黑名单主要体现在参数格式、参数长度、特殊字符、转义或编码后的特殊字符等,但是由于绕过方式层出不穷,黑名单很容易出现纰漏,白名单主要应用在对动态表列名、排序等场景下,仅允许指定的参数通过,安全性较高;3. 预编译SQL。也是目前最流行最有效的方案,几乎所有的持久层框架都是使用这种技术。预编译其实就是 SQL 引擎预先对 SQL 语句进行分析编译,然后再去填充参数,目前来说这种技术是可以完全防御 SQL 注入的。

类型:联合注入、报错注入、布尔注入、时间注入、堆叠注入、宽字节注入、二次注入、dnslog注入、中转注入

28.SQLMap 如何 Post 请求发起扫描?

SQLMap 发送 Post 请求通常有三种方式:

1.使用 --data 参数,参数格式与 URL 参数相同,如: sqlmap -u http://xxx.xxx.xxx/login.html --data "id=1&name=xxx";

2.保存 Post 请求包(通常使用 bp, 假设保存为 post.txt),然后使用 -r指定请求包文件,如: sqlmap -r "C:\Users\Administrator\Desktop\post.txt";

3.扫描 form 表单,如: sqlmap -u http://xxx.xxx.xxx/login.html --forms

29.SQL 注入的流量有什么特征?

1.参数长度异常。大多数的 SQL 注入参数由于需要截断、拼接、构造等操作,会导致参数的长度比较长;

2.特殊字符。大多数的 SQL 注入会包含如 '、 "、)、;、#、--、<!--、/** 等用于截断或者注释 SQL 语句的特殊字符;

3.参数编码。对参数进行 url、base64 等类型的编码,以及类似于宽字节注入常用的 %df5c 等编码方式,都是常见的绕过手段;

4.SQL 关键字。通常情况下正常的 SQL 参数是不会包含如 SELECT、 UNION、 ORDER BY、 UPDATEXML、 CONCAT、 TABLE、 DATABASE、 SLEEP等 SQL 关键字的,如果流量中出现了这类关键字就需要留意了。

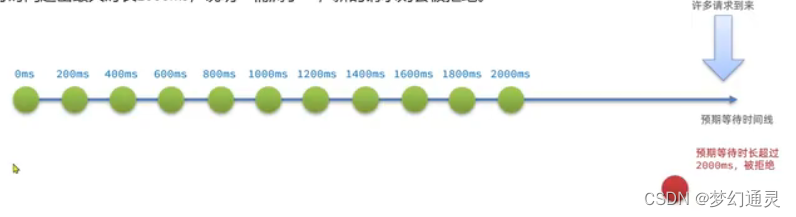

5.大量的请求。短时间之内涌入大量的请求,有很大概率是扫描工具发起的流量,需要留意识别。

30.SQL 注入的常用函数

常见的用于报错注入的函数 3 类:

- XML 文档操作相关的函数:

updatexml()、extractvalue()等- 数学计算相关的函数:

floor()、exp()等- 图形处理相关函数:

polygon()、mutipolygon()等

常见的union联合注入函数:

1.concat()函数

2.group_concat()函数

常见的sql盲注函数 :

布尔盲注:

1.length(),返回对象的长度

2.substr(),截取字符串,与之相同作用的还有mid、substring

3.ascii(),返回字符串str的最左字符的数值,ASCII()返回数值是从0到255,与之相同 作用的还有ord

时间盲注:

1.sleep(),延迟回显页面

2.if(),正确则返回相应语句

读写文件函数:

- 函数load_file()

作用:load_file这个函数是读取文件的,如union select 1,2,load_file('/etc/passwd')- 函数into outfile

作用:函数into outfile 与 into dumpfile都是写文件,如union select 1,2,"<?php @eval($_POST[cmd]);?>" into dumpfile '/var/www/html/a.php'

31.sql宽字节注入原理

原理:代码层与数据库层编码不一致,并且宽字节本身有吞ascii码的现象

具体:在SQL注入时,尝试使用单引号(')进行逃逸,发现被代码层中自动添加转义符号(\),变成了\’,如果代码中自行添加的转义符号 \ 为 ASCII 编码,那么 \' 的十六进制就是%5c%27,这时候,如果在参数中使用β',十六进制就是%df%27,经过在代码层中自动为%27添加上转义字符%5c,就变成了%df%5c%27,到了MySQL中,使用GBK编码(宽字节注入的一种),就会把%df%5c当成一个宽字节,而把%27当成1个字符,这就导致了转移符号 %5C 被 %DF 吞掉,组成了一个新的字符,而单引号 %27 却逃过了 %5C 的转义。

32.文件上传漏洞

原理:指程序员对用户上传的文件控制不足或处理缺陷,导致攻击者可以越过其本身权限,向服务器上传可执行的动态脚本文件

文件上传流量特征:

1.正常文件上传的特征。如 Content-Type、upload 等,大多数情况会是 POST 请求;

2.特殊的文件后缀。如脚本语言后缀(.php、.js、.sh、.py等)、动态网页后缀(.asp、.jsp等)、可执行文件后缀(.exe等)、代码包后缀(.jar、.war等)、其他特殊后缀(.php.123、py.png等疑似利用解析漏洞的后缀)

3.Content-Type 与文件后缀不匹配。这是一种比较常见的文件类型绕过手段。

4.特殊符号与编码。如\、00、\0等截断符号

5.Data 的大小偏大。尤其是上传文件为压缩文件时。

文件上传绕过方法有哪些?

1.修改文件扩展名:比如把.jpg修改为.php来试图上传服务器端脚本。

2.添加双扩展名:在某些配置下,Web服务器可能只解析最后一个扩展名,如example.jpg.php可能被解析为php。

3.绕过内容检查:如果系统只检查文件头(MIME类型),可能遭受这种攻击,攻击者在一个图像文件中插入PHP代码。

4.利用服务器配置错误:比如在Apache服务器上,可以尝试上传.htaccess文件来改变服务器配置。

5.Null Byte注入:在某些老版本的PHP中,上传文件名后面添加\0,可能会终止文件名的解析,如example.php\0.jpg可能被解析为php。

6.条件竞争:指网站会对用户上传的文件进行上传后再验证(上传过程中不验证),文件就会暂时保存服务器上,趁程序未对此文件进行操作,访问此文件进行占用,产生条件竞争

而修复文件上传漏洞,一般的建议包括:

1.限制文件类型:后端严格控制允许上传的文件类型,不仅检查扩展名,还要检查文件内容的MIME类型。

2.设置文件权限:上传文件后,禁止执行权限,防止上传的文件被执行。

3.使用随机文件名:上传文件后,将文件名更改为随机生成的名字,防止攻击者猜测文件名。

4.文件内容检查:检查上传文件的内容,防止包含恶意代码。

5.文件大小限制:限制上传文件的大小,防止DoS攻击。

6.限制文件上传数量:在一定时间内,限制用户上传文件的数量。

33.XSS漏洞

原理:服务器对用户提交的数据过滤不严,导致浏览器把用户的输入当成了JS代码并直接返回给客户端执行,从而实现对客户端的攻击

分类:反射型、存储型、DOM型

XSS权限驻留:一般是将可以获取用户凭证的XSS代码写入网站登录后的页面,通常会结合webshell或存储型XSS,当其他用户登录登录网站后,就会触发XSS代码,从而将cookie发送到指定位置

34.CSRF漏洞

原理: CSRF漏洞是一种客户端漏洞,简称跨站请求伪造,指攻击者在用户已经登录过的网站上,诱导用户点击恶意链接或提交恶意表单,从而实现对用户账号的操作。简单来说,就是攻击者通过伪造请求,让用户在不知情的情况下执行某些操作

CSRF 漏洞如何防护

验证请求来源:在服务器端对请求进行校验,只接受来自信任的源的请求,如 Referer 校验、CSRF Token 校验等;

设置 SameSite: 可以限制 Cookie 的跨站传递,一般设置为 Strict 或 Lax;

双因子验证:关键性操作引入双因子验证,再次确认用户身份,如:修改密码、转账时短信验证码、再次输入用户密码、人脸识别等;

防止 XSS:很多场景下,XSS 往往是和 CSRF 会形成组合攻击,防止 XSS 可以有效降低用户 Cookie 泄露的风险,从而增大 CSRF 的利用难度。

为什么 CSRFToken 可以防御 CSRF

CSRFToken 是服务器为用户随机生成一个唯一的 token ,用户发起请求时,服务端先将 CSRFToken 作为请求头返回给客户端,客户端携带 CSRFToken 再发送请求,服务端验证 CSRFToken 是否与存储的相同,不同则拒绝请求。

因为 CSRF 攻击是伪造了被攻击网站的 cookie 认证机制,而 CSRFToken 是在请求中加入的一个由服务器生成的随机 token,攻击者即使伪造了 cookie 也无法伪造这个 token,从而无法成功发起 CSRF 攻击。

35.SSRF漏洞

原理:SSRF漏洞是服务端漏洞,简称服务器请求伪造,指在攻击者无权访问服务器B,服务器A有权访问服务器B的情况下,攻击者利用服务器A的漏洞,伪造成服务器A的身份向服务器B发送请求。简单来说,就是由攻击者构造形成由服务端发起请求的一个安全漏洞。

攻击目标:一般是从外网无法访问到的内部系统。(正是因为他是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)

形成原因:大都是由于服务器提供了从其他服务器应用获取数据的功能且没有对目标地址进行过滤和限制

探测主机是否存活端口与开放情况 :利用dict和http协议

36.XXE漏洞

原理:XXE漏洞又称XML外部实体注入漏洞,XML本身是允许自定义实体的,而当服务器未经管控直接解析了来自客户端的XML数据,就会造成自定义的XML外部实体解析。从而造成文件读取,命令执行,内网扫描等危害。

形成原因:在当应用程序解析含有外部实体引用的XML文档时,没有正确地限制或禁止这些外部实体的使用。攻击者可以利用这一点,通过构造包含恶意外部实体的XML文档,来实现攻击目的。

37.反序列化漏洞

PHP序列化

序列化:就是将对象转化成字符串

反序列化:将字符串转化成对象

数据的格式的转换对象的序列化有利于对象的保存和传输,也可以让多个文件共享对象

原理:未对用户输入的序列化字符串进行检测,导致攻击者可以控制反序列化过程,从而导致代码的执行,SQL注入,目录遍历等不可控后果

JAVA序列化

序列化:将对象状态信息转换成可以存储或传输的形式过程。在序列化期间,对象将其当前状态写入到临时或持久性存储区

反序列化:从存储区读取该数据,并将其还原成对象,称之为反序列化过程

下方特征可以作为序列化标志的参考

一段数据以rO0AB开头,确定这串是JAVA序列化base64加密的数据

一段数据以aced开头,那么就是一段JAVA序列化的16进行

38.代码执行漏洞

原理:在web应用中有时程序员为了考虑灵活性、简洁性,会在代码中调用代码或命令执行函数处理。比如当应用在调用一些能将字符串转化成代码的函数时,没有考虑用户能否控制这个字符串,将造成代码执行漏洞

形成原因:是因为应用系统从设计上需要给用户提供指定的远程命令操作的接口

39.文件包含漏洞

原理:本质上就是输入一段用户能够控制的脚本或者代码,并让服务端将指定文件里的内容以脚本代码执行

40.文件下载漏洞

原理:指攻击者可通过某些漏洞,绕过应用程序的限制,直接读取或下载应用程序之外的文件

41.业务逻辑漏洞

原理:攻击者通过业务/功能上的设计缺陷,获取敏感信息或破坏业务的完整性

分类:越权漏洞、支付逻辑漏洞、短信炸弹、未授权访问、用户名枚举、验证码问题、登录认证绕过、密码重置等

![[图解]分析模式高阶+课程讲解03物品模式](https://img-blog.csdnimg.cn/direct/b0960148e0c8448c91ca5265137ae2df.png)